Guide complet de l’audit de sécurité Windows

L’audit de sécurité est l’un des outils les plus puissants que vous puissiez utiliser pour maintenir l’intégrité de votre système. Dans le cadre de votre stratégie de sécurité globale, vous devez déterminer le niveau d’audit approprié à votre environnement. L’audit doit permettre d’identifier les attaques (réussies ou non) qui constituent une menace pour votre réseau, ainsi que les attaques contre les ressources que vous avez jugées utiles lors de votre évaluation des risques.

Les politiques de l’audit se compose en deux catégories :

-

- Politiques d’audit de sécurité basiques

- Politiques d’audit de sécurité avancées

1. Stratégie d’audit basique

Lorsque la version de Windows AD est installée pour la première fois, toutes les catégories d’audit sont désactivées. Vous devez activer vous-même les différentes catégories d’événements d’audit en fonction de vos besoins.

Les catégories d’événements que vous pouvez choisir d’auditer sont les suivantes :

-

- Auditer les événements de connexion au compte

-

- Audit de la gestion des comptes

-

- Audit de l’accès au service d’annuaire

-

- Audit des événements de connexion

-

- Audit de l’accès aux objets

-

- Audit des changements de politique

-

- Audit de l’utilisation des privilèges

-

- Audit du suivi des processus

-

- Audit des événements système

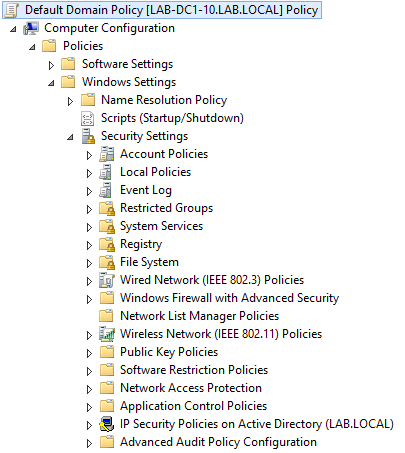

Pour ce faire, accédez à « Configuration de l’ordinateur » ➔ « Paramètres Windows » ➔ « Paramètres de sécurité » ➔ « Configuration avancée de la politique d’audit » ➔ « Politiques d’audit ».

Pour configurer les paramètres sont spécifier ici.

Auditpol permet aussi de spécifier et avoir des informations néceassaires pour définir les politiques d’audit.

Appliquer une audit basique sur un dossier ou fichier :

-

- Sélectionnez et maintenez (ou cliquez avec le bouton droit de la souris) le fichier ou le dossier que vous souhaitez auditer, sélectionnez Propriétés, puis l’onglet Sécurité.

-

- Sélectionnez Avancé.

-

- Dans la boîte de dialogue Paramètres de sécurité avancés, sélectionnez l’onglet Audit, puis cliquez sur Continuer.

Remarques supplémentaires

-

- Après avoir activé l’audit de l’accès aux objets, consultez le journal de sécurité dans l’Observateur d’événements pour vérifier les résultats de vos modifications id 4907.

-

- Vous ne pouvez configurer l’audit des fichiers et des dossiers que sur les lecteurs NTFS.

-

- La taille du journal de sécurité étant limitée, sélectionnez soigneusement les fichiers et dossiers à auditer. Tenez également compte de l’espace disque que vous souhaitez consacrer au journal de sécurité. La taille maximale du journal de sécurité est définie dans l’Observateur d’événements.

Visualiser le journal des événements de sécurité

Le journal de sécurité enregistre chaque événement tel que défini par les politiques d’audit que vous avez définies pour chaque objet.

Pour consulter le journal de sécurité

-

- Ouvrez l’Observateur d’événements.

-

- Dans l’arborescence de la console, développez Journaux Windows, puis cliquez sur Sécurité. Le volet des résultats répertorie les événements de sécurité individuels.

-

- Si vous souhaitez obtenir plus de détails sur un événement spécifique, cliquez sur l’événement dans le volet des résultats.

2. Stratégie d’audit Avancée

Pour être bien définie et efficace, une stratégie d’audit doit fournir des données de suivi utiles pour les ressources les plus importantes, les comportements critiques et les risques potentiels d’une organisation. Dans de nombreuses organisations, elle doit également fournir la preuve que les opérations informatiques sont cohérentes avec les exigences de l’entreprise et la réglementation.

Aucune organisation ne dispose de ressources illimitées pour surveiller la totalité des ressources et des activités d’un réseau. Si vous ne planifiez pas correctement, vous aurez probablement des lacunes dans votre stratégie d’audit. Cependant, si vous essayez d’auditer chaque ressource et chaque activité, vous risquez de recueillir trop de données de surveillance, y compris des milliers d’entrées d’audit bénignes qu’un analyste devra passer au crible pour identifier le petit nombre d’entrées qui méritent d’être examinées de plus près. Un tel volume pourrait retarder ou empêcher les auditeurs d’identifier les activités suspectes. Trop de surveillance peut rendre une organisation aussi vulnérable que pas assez.

Voici quelques fonctionnalités qui peuvent vous aider à concentrer vos efforts :

-

- Paramètres avancés de la politique d’audit : Vous pouvez appliquer et gérer des paramètres de politique d’audit détaillés par le biais de la stratégie de groupe.

-

- Audit du « motif d’accès » : Vous pouvez spécifier et identifier les autorisations qui ont été utilisées pour générer un événement de sécurité d’accès à un objet particulier.

-

- Audit global de l’Accès aux Objets : Vous pouvez définir des listes de contrôle d’accès au système (SACL) pour l’ensemble du système de fichiers ou du registre d’un ordinateur.

Pour déployer ces fonctionnalités et planifier une stratégie d’audit de sécurité efficace, vous devez :

-

- Identifier vos ressources les plus critiques et les activités les plus importantes que vous devez suivre.

-

- Identifier les paramètres d’audit que vous pouvez utiliser pour suivre ces activités.

-

- Évaluer les avantages et les coûts potentiels associés à chacun d’entre eux.

-

- Tester ces paramètres pour valider vos choix.

- Élaborer des plans de déploiement et de gestion de votre politique d’audit.